Gigabud RAT es el nuevo malware en Android que suplanta organizaciones en Perú, Tailandia y Filipanas. Los atacantes están utilizando técnicas de ingeniería social para que las víctimas descarguen una aplicación Android maliciosa que suplantan aplicaciones gubernamentales, aplicaciones de compras y aplicaciones de entidades financieras. La aplicación Android maliciosa es un troyano de acceso remoto (RAT) que recibe comandos del servidor de comando y control (C&C) y realiza varias acciones no autorizadas como grabación de la pantalla y robo de datos sensibles como contraseñas y datos de tarjeta.

En el análisis de una muestra de Gigabud RAT con nombre de archivo “Moc.apk" con hash a509445e35ce6f9d1edea4b42f0f45fb3671412c2e4e4b67cce511c183411bf2 se puede apreciar que varios antivirus lo detectan como malicioso.

Imagen 2 - Analisis de Gigabud RAT en VirusTotal

Después del descubrimiento de Gigabud RAT por parte de Thailand Telecommunication Sector Cert (TTC-Cert) en septiembre 2022, se observa que los ciberdelincuentas empezaron a distribuir el malware en varios países, como Perú y Filipinas. El malware se disfraza usando los íconos de las agencias gubernamentales de estos países para engañar a las víctimas para que proporcionen información confidencial.

Imagen 3 - Aplicaciones que suplanta Gigabud RAT (Banco del Comercio y SUNAT de Perú)

El equipo de Cyble Research & Intelligence Labs (CRIL) realizo una análisis técnico de la aplicación del Banco del Comercio de Perú

- Nombre de aplicación: Banco del Comercio

- Nombre del paquete: com.cloud.loan

- SHA256: a940c9c54ff69dacc6771f1ffb3c91ea05f7f08e6aaf46e9802e42f948dfdb66

Imagen 4 - Metadatos de la aplicación Banco del Comercio falsa

Imagen 5 - Login de aplicación del Banco del Comercio falso

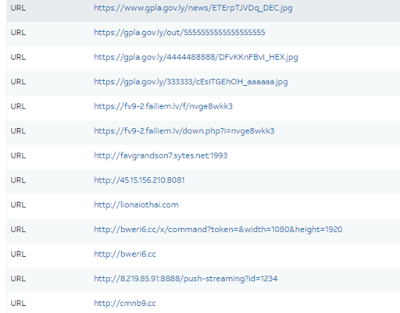

Se pudo comprobar que la aplicación móvil maliciosa envía datos sensibles al servidor hxxp://bweri6[.]cc/x/command?token=&width=1080&height=1920 para recibir comandos y ejecutar varias acciones, como crear un servicio de ventana flotante, recibir datos bancarios específicos, enviar mensajes de texto desde el dispositivo infectado y abrir aplicaciones específicas.

Como resultado del análisis técnico de Cyble, el malware ha estado ejecutando activamente desde julio de 2022, principalmente dirigida a víctimas en Tailandia. Luego, la campaña se expandió a otros países como Perú y Filipinas. El malware se dirige específicamente a víctimas genuinas y oculta su actividad maliciosa de víctimas no válidas. El malware ha técnicas sofisticadas para evadir la detección y mantener la campaña durante un período prolongado.

También se detectó que Gigabud RAT utiliza la grabación de pantalla como método principal para recopilar información confidencial en lugar de usar ataques de superposición (overlapping) de HTML. También abusa del servicio de Accesibilidad, como otros troyanos bancarios.

Los ciberdelincuentes detrás de Gigabud están desarrollando continuamente nuevas variantes del malware con la intención de apuntar a diferentes países. Es probable que se descubran nuevas variantes de malware en el futuro, con nuevos objetivos y capacidades.

Recomendaciones

- No activar la opción de Android “Instalar aplicaciones de fuentes desconocidas”. Descargue e instale software solo desde tiendas de aplicaciones oficiales como Google Play Store o iOS App Store.

- No rootear tu teléfono Android porque deshabilitas casi todas las funciones de seguridad de tu dispositivo.

- Utilice un paquete de software antivirus y de seguridad de Internet licenciado en sus dispositivos conectados, como PC, portátiles y dispositivos móviles.

- No comparta los datos de tarjeta, como número de tarjeta, el número de CVV, el PIN de la tarjeta y las credenciales de la banca por internet o móvil con una fuente que no sea de confianza.

- Las instituciones gubernamentales u otras organizaciones legítimas nunca solicitan un PIN o contraseña de la tarjeta de crédito o débito, el token u otra información bancaria. Evite compartir dicha información en cualquier aplicación sospechosa.

- Utilice contraseñas seguras y aplique la autenticación multifactor.

- Habilite las funciones de seguridad biométrica, como la huella dactilar o el reconocimiento facial, para desbloquear el dispositivo móvil.

- Tenga cuidado al abrir cualquier enlace recibido a través de SMS o correos electrónicos enviados a su teléfono.

- Intenta solo conectarte a redes de confianza y protegidas con contraseña.

- Asegúrese de que Google Play Protect esté habilitado en los dispositivos Android.

- Mantén actualizados tus dispositivos, sistemas operativos y aplicaciones.

Fuente:

- https://otx.alienvault.com/

- https://blog.cyble.com/2023/01/19/gigabud-rat-new-android-rat-masquerading-as-government-agencies/

- https://www.pcrisk.com/removal-guides/25784-gigabud-rat-android